儘管 Keyless 無鑰匙啟動,對車主而言是個(gè)極為便利的設(shè)計(jì),但其安全性嚴(yán)重受到威脅。

根據(jù)英國 Birmingham 大學(xué)與德國資安業(yè)者 Kasper & Oswald 表示,Volkswagen 旗下,從 1995 年開始到現(xiàn)在,高達(dá) 1 億輛的車有著極為嚴(yán)重的 Keyless 安全漏洞。

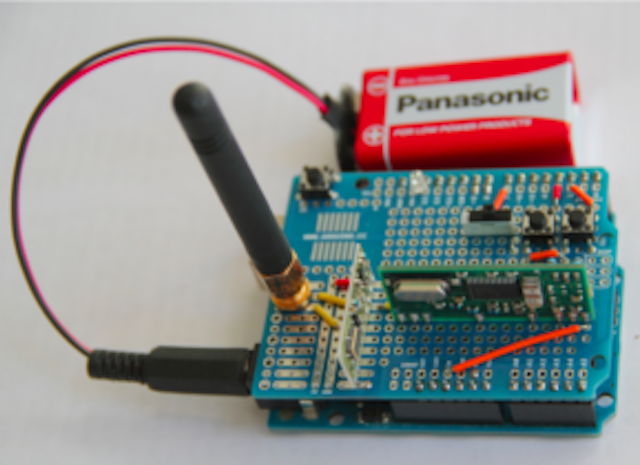

而且這個(gè)破解的成本相當(dāng)?shù)土恍枰慌_筆電以及 40 美元的無線電波收發(fā)器,而且電波攔截範(fàn)圍可達(dá) 100 公尺,就能破解 Volkswagen 的 Keyless 系統(tǒng),不但能破解,還能重複使用。

只需要一臺筆電以及 40 美元的無線電波收發(fā)器,而且電波攔截範(fàn)圍可達(dá) 100 公尺,就能破解 Volkswagen 的 Keyless 系統(tǒng),不但能破解,還能重複使用。

只需要一臺筆電以及 40 美元的無線電波收發(fā)器,而且電波攔截範(fàn)圍可達(dá) 100 公尺,就能破解 Volkswagen 的 Keyless 系統(tǒng),不但能破解,還能重複使用。

能夠重複使用的原因,是因?yàn)?1995 年之后銷售的 Volkswagen 車,只有使用少數(shù)的金鑰,導(dǎo)致可能有數(shù)千萬輛的 Volkswagen 車共用同一個(gè)金鑰。研究人員指出 Volkswagen 集團(tuán)的 Keyless 根據(jù)不同時(shí)期,從 VW-1 到 VW-4,2005 年之前的 VW-1,當(dāng)時(shí)的 Keyless 并未使用金鑰加密,是最容易破解的。VW-2 到 VW-4 採用金鑰加密,但都是採共用金鑰設(shè)計(jì)。

而他們初步測試破解后,Volkswagen 集團(tuán)旗下的 Audi、Skoda 等品牌,旗下多款車都有被破解的危險(xiǎn),包括 Audi A1、Q3、TT;Volkswagen Beetle、、Golf 4 至 6、Tiguan、Passat、Touran;Skoda 的 Fabia、Octavia、Yeti 等。剛大改款的車款,像是 Tiguan 第二代等,由于 Keyless 改了新的架構(gòu),因此不在這名單中。

Volkswagen Tiguan第一代。

Volkswagen Tiguan第一代。

除了前述的破解方式,另一種則是以 HiTag2 加密技術(shù),透過 RF 收發(fā)器,可取得車鑰匙所發(fā)出的 8 位編碼,透過 HiTag2 的漏洞,仍能在 60 秒內(nèi)的時(shí)間破解,包括 Alfa Romeo、Chevrolet、Peugeot、Lancia、Opel、Renault 及 Ford 仍採用這套系統(tǒng)。

不過慶幸的是,這兩種方式僅能開啟車門,而無法將車子開走。研究人員 Garcia 表示,沒想到 1990 年代的加密技術(shù),仍運(yùn)用在目前的新車上,讓人相當(dāng)擔(dān)心。